Kryzys Intela powoduje, że gracze zaczynają pytać się o procesory AMD

Warto też dodać, że AMD może mieć problem jeszcze większy niż Intel. Eksperci z IOActive właśnie odkryli w procesorach tego producenta ogromną lukę bezpieczeństwa o nazwie Sinkclose, obecną w nich od 2006 roku. Bug w zasadzie sprawia, że cały komputer z chipem tej firmy może być do wyrzucenia, bo złośliwy kod mógłby zagnieździć się w oprogramowaniu sprzętowym tak głęboko, że jego znalezienie byłoby prawie niemożliwe. A co więcej, może przetrwać reinstalację systemu, więc jest praktycznie niemożliwy do usunięcia.

https://ioactive.com/event/def-con-talk-amd-sinkclose-universal-ring-2-privilege-escalation/

Problem tej dziury u AMD można załatać programowo np. w postaci aktualizacji systemu albo na poziomie aktualizacji do BIOSu, tak jak zresztą łatano do tej pory wiele innych dziur które ukazywały się u wszelkich producentów procków. Więc raczej nic nowego w świecie komputerów.

Nawiasem mówiąc, przedstawiony problem z tego co wyczytałem, wymaga dostępu do jądra systemu operacyjnego, co raczej nie jest banalną sprawą by się do takiego miejsca dostać z perspektywy pierwszego lepszego wirusa z neta. Niemniej jednak, tradycyjnie jako minimum co może zrobić przeciętny zjadacz chleba, to aktualizować system operacyjny na bieżąco, unikać wejścia w strony internetowe niewiadomego pochodzenia ani też nie uruchamiać plików co do których nie ma się pewności.

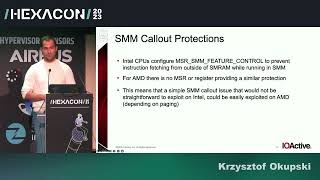

Konkretnie jest to problem całej architektury x86, więc również Intela. Intel ma częściowe zabezpieczenie, które nie jest w pełni niezawodne.

"Wymaga prawidłowego skonfigurowania SMRR-ów, czego wciąż nie robi alarmująca liczba systemów. [...] te poprawki działają tylko, jeśli wszystkie inne mechanizmy bezpieczeństwa są skonfigurowane poprawnie, a nawet wtedy wciąć istnieją miliony procesorów, w których tej podatności nie da się naprawić"

https://youtu.be/lR0nh-TdpVg?t=2419

Co do AMD (z tej samej prezentacji YT)

"Wciąż analizuję procesory AMD [...] AMD nie ma tych rejestrów SMRR. Nigdy z nich nie korzystali, jak Intel, więc intelowska poprawka nie zadziała na procesorach AMD"

Nawiasem mówiąc, nie jest to pierwsza luka pozwalająca na tworzenie "niewykrywalnego" malware. Jakoś w 2022 mieliśmy już działającą podatność wymierzoną w ring-2.

"Problem tej dziury u AMD można załatać programowo np. w postaci aktualizacji systemu albo na poziomie aktualizacji do BIOSu"

Z tym może nie być tak prosto.

Z tym może nie być tak prosto.

Można trochę dokładniej opisać w czym rzecz? Jeśli to nie jest wiedza tajemna ;)

Niemniej jednak, z tego co wyczytałem, to AMD było informowane o problemie od jakiegoś czasu, więc dostali czas na opracowywanie poprawek jeszcze zanim badacze opublikowali raport: https://www.amd.com/en/resources/product-security/bulletin/amd-sb-7014.html

Z tego co widzę, to wiele poprawek zostało na ten moment opracowanych, reszta jest w drodze.

Opieram się na 2 rzeczach:

Na tym, co przytoczyłem wyżej w kontekście Intela, że wszystkie pozostałe mechanizmy bezpieczeństwa muszą być poprawnie skonfigurowane i na informacji o tym, że "AMD dostarcza funkcje pozwalające zabezpieczyć platformę, ale OEM-y regularnie olewają ich wprowadzenie", z podlinkowanej prezentacji IOActive, również omawiającej tematykę bezpieczeństwa na poziomie ring-2.

https://youtu.be/xSp38lFQeRE?t=2373

Może jestem nadmiernie pesymistyczny, ale niestety tak to bywa, że mechanizmy bezpieczeństwa potem są nieprawidłowo implementowane albo konfigurowane albo się ociągają z poprawkami BIOSÓW/mikrokodu/czego tam jeszcze.

Z drugiej strony takie "niewidzialne" malware to raczej zagrożenie dla systemów rządowych, instytucji finansowych itp. Na zwykłego użytkownika nie ma sensu tego marnować, bo już sam dostęp do ring0 jest całkowicie wystarczający, żeby robić w zasadzie co się chce.

No tak, tutaj się zgadzam, szczególnie jeśli chodzi o podejście OEM-ów do AMD, co też pokrywa się z tym o czym wiele razy czytałem w Internecie w różnych źródłach. Dlatego też, wyżej podana przeze mnie strona AMD ma bardziej charakter informacyjny dla mnie, przynajmniej jeśli mowa o sprzęcie dla zwykłych użytkowników, bo z tego co kojarzę to serwery AMD i tak się innymi prawami rządzą.

Mimo wszystko, skoro AMD jest świadome powagi problemu, to jest zawsze jakaś szansa naprawienia go na poziomie systemu operacyjnego zarówno w kontekście Windowsa, Linuxa i pewnie innych, co wymieniłem wyżej jako jedną z opcji, także ja staram się trochę bardziej optymistycznie patrzeć w tym przypadku.

Na pewno da się też wyraźnie zauważyć, że rozwiązanie tego typu problemu jest dość czasochłonne, biorąc pod uwagę świadomość AMD gdzieś od października 2023 roku, podczas gdy pierwsze poprawki opracowane zostały po paru miesiącach (maj 2024) i nadal są opracowywane kolejne. Więc zobaczymy jakie informacje przyniesie najbliższy czas i co udało się osiągnąć.

W kwestii zmartwienia przeciętnego użytkownika, to myślę, że zwyczajna statystyka działa. Jak najbardziej takie mocne malware przestępcy będą trzymać na grube akcje, to jednak ja mam podejście, że wolę zapobiegać przed szkodami niż je naprawiać po fakcie dokonanym, nawet jeśli miałbym mówić o mało szkodliwych wirusach. Finalnie wszystko się to dla mnie rozbija o to, by uniknąć sytuacji np. tego typu, że jakiś mój sprzęt stał się częścią jakiejś większej sieci kontrolowanej przez przestępców czego mógłbym być nieświadomy i mieć niefajne konsekwencje z tego powodu.

Eksperci z IOActive właśnie odkryli w procesorach tego producenta ogromną lukę bezpieczeństwa o nazwie Sinkclose A co na to świstaki z intela?

Ciekawy jestem co teraz zrobią ci co jeszcze dwa dni temu zachwalali procki AMD.

Tak na poważnie tym problem nie ma się co przejmować. Podobno o tej luce wiedziano od dziesięciu miesięcy i skoro nie poinformowano o tym wcześniej to znaczy że nie jest to nic poważnego. Jakbym miał procek AMD to bym to po prostu olał i się nie przejmował.

"Podobno o tej luce wiedziano od dziesięciu miesięcy i skoro nie poinformowano o tym wcześniej to znaczy że nie jest to nic poważnego."

Gruby błąd. Poważni badacze stosują tzw. responsible disclosure, czyli opóźniają ujawnienie luki, żeby dać producentowi czas na załatanie podatności (gdyby ujawniali od razu, hakerzy mogliby skorzystać z wiedzy o podatności, dopóki nie pojawiłaby się łatka). Zwykle jest to 90 dni, ale w przypadku, gdy luki są poważne i wymagają więcej pracy przy załataniu, badacze najczęściej zgadzają się opóźnić ujawnienie ponad standardowy termin.

To, że czekali z publikacją prawie rok oznacza tyle, że sprawa jest bardzo poważna. Natomiast taki zwyczajny użytkownik nieszczególnie ma powody do paniki. Exploitów tego kalibru nie ma sensu marnować na nas, zwyczajnych szaraczków.

I właśnie o to mi biega. Nie ma się tą głupotą co przejmować. Jakoś nikt nie widział do tej pory o tym błędzie i chyba nic się nikomu nie stało więc nie ma sensu się tym nagle przejmować. I jak to zasugerowali wywalać sprzęt przez okno i kupować nowy.

Zapewne to tacy sami gracze (jak te pokemony z forum steam) którzy zakładaj tematy czemu im komputer się nie uruchamia mając zasilacz ustawiony na off i te same głąby które na hasło koronowirus kupowały po 20 opakowań papieru WC ;)

Jak zawsze aleks wdzieczni jestesmy, ze postanowiles nas oswiecic swoja wiedza oraz przykładem kultury oraz szacunku do drugiego człowieka.